لم يعد يُنظر إلى الحماية والكشف على أنهما استثمارات قوية في استراتيجية الأمان الخاصة بالمنظمة، لازدياد الطلب على فرق تصيد المخاطر

نشر فرق تصيد المخاطر، ما متطلباتها؟ وهل هي مهمة؟

يتزايد نشر المنظمات (حوالي 10٪) لوظائف تصيد المخاطر في صورة أفراد أو فرق؛ ما سبب تلك الزيادة؟ ماذا يعني تصيد المخاطر؟ وما البيانات التي سيحتاجون إليها؟

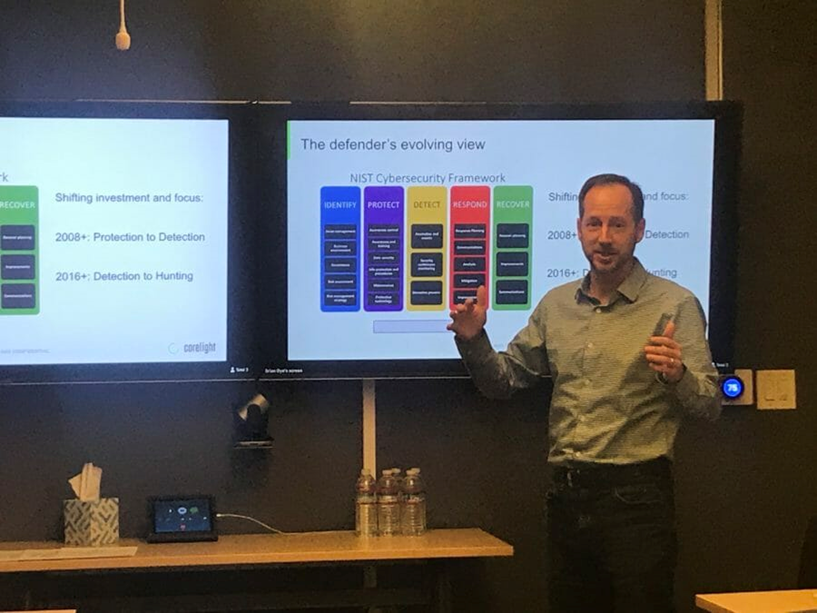

وجهة نظر المدافع الناشئة:

يوفر إطار المعهد الوطني للمعايير والتقنية للأمن السيبراني NIST، الذي حوّل الأمن بفاعلية إلى لغة سهلة وواضحة، طريقة جديدة للنظر في الأمن – مما أدى إلى حدوث تحولاً في الاستثمار والتركيز.

صرّح براين داي، كبير مسؤولي المنتجات في شركة Corelight سبب تحول الاتجاه إلى تصيد المخاطر، ألا وهو التحديد والحماية والكشف والتصدي والتعافي.

تحول التركيز من الحماية إلى الكشف عام 2008، لأن المنظمات أدركت أن جهود الحماية يمكن تجنبها. وفي عام 2016، حدث تحولاً آخر في التركيز، تمثل في التحول من الكشف إلى تصيد المخاطر، للسبب نفسه - وقد تبنت المنظمات هذا الإطار لأنها أدركت أن منظمتها ستُخرق في مرحلة ما.

"أدى هذا الإطار إلى حدوث تحولاً كبيرًا في إنفاق العملاء؛ حيث الانتقال من الحماية الصارمة إلى مركز العمليات الأمنية". وقد أوضح براين داي، كبير مسؤولي المنتجات في شركةCorelight أن ميزانية أمان الكشف والاستجابة تحولت من 10٪ إلى 40٪.

وتابع حديثه قائلاً:" نظرًا لأن الكشف البرنامجي ليس كاملاً، أدى ذلك إلى ظهور موجة تصيد المخاطر هذه؛ لكونها استباقية وللبحث عن الأشياء التي تفتقدها تقنية الكشف".

وبما إننا منظمة، إذن ما الحدود التي يجب أن نقف عندها؟ وما الذي يجب علينا استثماره؟ وما المخاطر المعتمدة؟

أصبح تصيد المخاطر ضروريًا لأنه إذا كانت المنظمات تهدر الأموال في أدوات التصدي للحوادث والحماية، إلا أنها لا تستطيع إنفاق الأموال على عواقب الخرق. وفي الواقع، ظلت فكرة (ما يجب استثماره) تؤرق شركة سيسكو سيستيمز CISO.

"تغيرت لعبة تصيد الخطر السيبراني"

قلب معضلة المدافع:

يقول داي إن تصيد المخاطر يستفيد من ديناميكية طريقة عمل المهاجم - حيث "يقلب معضلة المدافع".

وأوضح ذلك قائلاً: "بمجرد اختراق المهاجمين للشبكة، فإنهم يبحثون فيها للعثور على حمولات، وهكذا سيرغبون في عمل اتصال لمحاولة إخراجها. وفي هذا السيناريو، تتوفر العديد من الفرص للعثور على المهاجم بمجرد وجوده في الشبكة. ولكن، ثمة فرصة واحدة فقط للدفاع عن حدود الشبكة؛ وهي نقطة وصول مميزة".

وخارج الشبكة، يجب على المخترق أن يخترقها جيدًا مرة واحدة فقط، ولكن داخل الشبكة، يتعين على متصيدي المخاطر تصيده جيدًا مرة واحدة لتحديد المتسلل وإيقاف الهجوم بأكمله.

"يتطلب تصيد المخاطر الاستخدام، بدلاً من البدء بالتنبيهات"

سير عمل تصيد المخاطر:

1. الرؤية:

يبدأ تصيد المخاطر مع توفر الرؤية؛ حيث يتعين على الفرق فهم بيئة الشبكة وما هو طبيعي.

وتابع داي حديثه قائلاً:"يعرف القراصنة، في كثير من الأحيان، الشبكة أفضل من المدافعين، وهذا ما يحاول تصيد المخاطر موازنته".

2. الانحرافات:

على فرق تصيد المخاطر اتباع ما هو غير عادي، مثل عناوين IP والمجالات والشهادات والأدوات والنشاط.

3. الإثبات:

يتعين عليهم بعد ذلك تأكيد فرضيتهم؛ من فهم المخاطر وتوثيقها وتضمينها ثم علاجها.

4. التنبيه:

أوضح داي قائلاً:"تلك هي المرحلة الأكثر أهمية؛ حيث ترتبط عملية تصيد المخاطر بعملية التصدي للحوادث وعليهم تشفير المعرفة لكي يتمكن باقي أفراد فريق الأمن من فعل ما أجروه؛ وهي استفسارات خدمة المعلومات الأمنية وإدارة الحدث SIEM وإجراء الخوارزميات والتغطية والتدريب". وهكذا، يحتاج صيادو المخاطر إلى أتمتة النتائج.

ولكن، كل ما سبق ذكره لا لزوم له إذا لم يتوفر لدى المدافعين / الصيادين البيانات الصحيحة.

ما البيانات التي يحتاجها صيادو المخاطر؟

ثمة اتجاهًا متزايدًا بأن المنظمات تبتعد عن برك البيانات وتتحول إلى بحيرات البيانات؛ حيث يريدون بياناتهم في مكانٍ واحدٍ.

إن بيانات الشبكة، من حيث الاتساع، هي بيانات النقاط النهائية، ومن حيث العمق وتحليل المخاطر، من أهم مجموعات البيانات التي تتيح لصائدي المخاطر القيام بعملهم.

"يقضي 60 أو 70% من علماء البيانات وقتهم في تسوية البيانات وإصلاحها، لكن إذا أمكنك إصلاحها من مصدرها سيتحسن العالم" – داي

بالنظر بوجه خاص إلى اكتساب الرؤية في شبكة المؤسسة، "مصدر رزق شركة Corelight"، هناك ثلاثة مجالات يجب معالجتها:

1. يجب أن تكون قابلة للتكيف - إذ لا يمكن للبيانات أن تكون ثابتة، بل يجب تحسينها وتوسيع نطاقها.

2. الدفاع المجتمعي - لا أحد لديه كل عناوين الآي بي في عالم الأمن؛ فمن المهم العمل مع مجتمع متصيدي المخاطر المتطورين والمتخصصين في مجال الأمن وليس مع بائعٍ واحدٍ.

3. رؤية لا بديل لها- هناك الكثير من الرؤى التي يمكن للمؤسسات الحصول عليها من طبقة الشبكة. وقد علّق داي على ذلك قائلاً:"لكن إذا لم تجدها عندما تتوفر لديك رؤية كاملة عن الشبكة، فلن تجدها مرة أخرى".

هناك حاجة إلى سمات البيانات الصحيحة لتغذية تصيد المخاطر

إمكانات تصيد المخاطر:

من خلال تسليط الضوء على الاستثمار في العالم الحقيقي، أشار داي إلى منظمة كبيرة أبلغت عنها VISA بأن عمليات الاحتيال كانت تحدث في عدد من الامتيازات التابعة لها - حيث لديهم أكثر من 10000 امتياز، ولكن تعرض 200/300 فقط للخطر. فكيف يمكن تحديد أي منها؟

استخدمت المنظمة رؤية الشبكة لمعرفة نقاط النهاية الخاصة بنقطة البيع غير الحصينة (ولا يوجد ما يكفي من الموارد لإلقاء نظرة عليها في وقتٍ واحد) وقد اكتشفت رؤية الشبكة كيف تم الاختراق (تسلسل الهجوم). فبمجرد الاكتشاف، استُخدِمَت بيانات الشبكة للتحقق من إنجاز الإصلاح، وفي الوقت نفسه، تحديد مدى الانتهاك الذي كان عليها الكشف عنه لأسباب تتعلق بالامتثال.

قال داي في هذا الصدد:"بدون رؤية الشبكة، كان يتعين على المنظمة بذل جهود في الكشف تبلغ أربعة أضعاف ما فعلت. حيث أتاحت لها إثبات ما حدث".

تصيد المخاطر السيبرانية: مكافحة الوجه الجديد للتجسس

لماذا يجب أن تنشر مؤسستك فرق تصيد المخاطر؟

إن تصيد المخاطر هو اتجاهًا جديدًا آخذًا في التزايد؛ حيث يتزعمه الإقرار بأن جهود الحماية والكشف يمكن تجاوزها.

يمكن أن يقوم تصيد المخاطر بحل هذه المشكلة من خلال التركيز على نشاطٍ غير عادي متخفي داخل حركة المرور العادية، ويؤدي إلى تحسين الاستجابة للحوادث من خلال التشغيل الآلي وتكوين فهمًا أفضل عن الشبكة.

يجب أن تكون البيانات الصحيحة للتصيد قابلة للتكيف وتقوم على المجتمع وتتعمق في الرؤية.

*تستخدم شركة Corelight برنامج زيك Zeek- وهو أداة مفتوحة المصدر طوّر عام 1995 - لمساعدة المؤسسات على اكتساب رؤية عبر شبكاتها*.

بقلم: نيك اسماعيل